Безопасный выход в интернет для аэропортов как объектов КИИ: как преодолеть дилемму изоляции и безопасности

Объекты критической информационной инфраструктуры (КИИ) подлежат особой защите согласно требованиям законодательства. После включения предприятия в реестр объектов КИИ российские регуляторы предписывают перенос критически важных систем в изолированные (закрытые) контуры, отделенные от интернета. Но полноценное функционирование современного предприятия практически невозможно без доступа к внешним ресурсам — государственным порталам, системам отчетности, информационным сервисам. Поэтому задача бизнеса состоит в том, чтобы найти технологический баланс, обеспечивающий и соответствие требованиям безопасности, и необходимую для работы функциональность.

Решить эту задачу помогают современные отечественные средства виртуализации, с помощью которых можно создать изолированный контур и обеспечить безопасное подключение к нему. Важно, чтобы эти средства были сертифицированы ФСТЭК, т.е. чтобы их соответствие актуальным требованиям безопасности было проверено и подтверждено государственным органом.

Рассмотрим задачу и способ ее решения на примере одного из самых чувствительных типов объектов КИИ — аэропортов, где нарушение работы ИТ-систем может привести к особенно серьезным последствиям.

Изоляция vs функциональность

Аэропорт, как и любой другой объект КИИ, должен соответствовать строгим требованиям регуляторов по информационной безопасности. Самый простой способ выполнить их — полностью перенести все системы в закрытый, изолированный, контур. Но такой подход создает серьезные препятствия для нормального функционирования:

- Финансист не сможет отправить обязательную отчетность в налоговую через личный кабинет;

- Отдел закупок не сможет разместить заказ на портале госзакупок;

- ИТ-специалисту станут недоступны критические обновления для важных систем;

- Сотрудники лишатся возможности участвовать в видеоконференциях с внешними партнерами.

Конечно, можно просто «пробить дыру» в защитном периметре для выхода в сеть, но такой подход ставит под угрозу всю инфраструктуру. Поэтому для обеспечения необходимой функциональности требуются специализированные решения, способные безопасно связать изолированный контур с внешним миром без компрометации защиты.

Виртуальные рабочие столы: мост между изоляцией и функциональностью

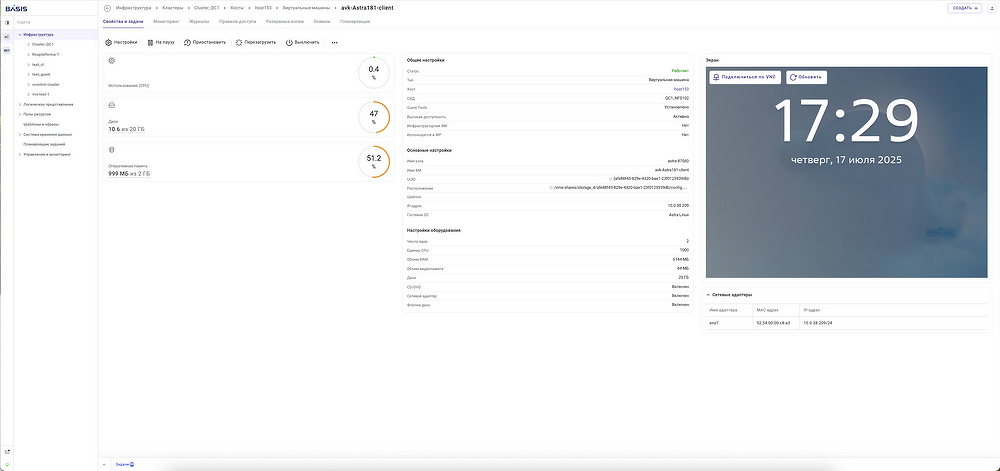

Современные средства виртуализации позволяют создать изолированные программные среды, которые могут безопасно взаимодействовать с внешними ресурсами, не подвергая риску критическую инфраструктуру. В качестве примера возьмем решение от вендора «Базис», лидера российского рынка виртуализации. Оно основано на создании виртуальных рабочих столов (VDI), которые служат безопасным «мостом» между закрытым контуром и внешним миром. В основе решения лежат два продукта:

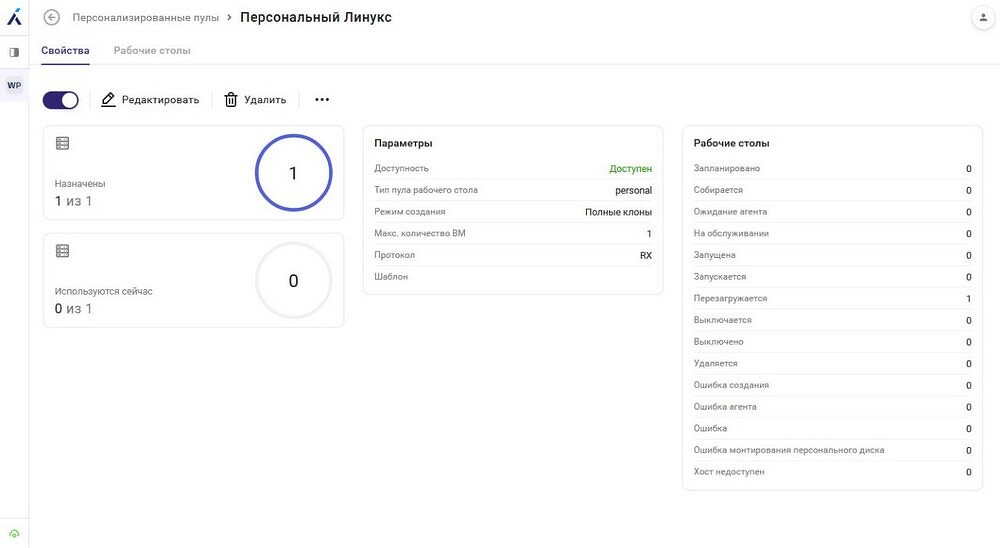

Система управления виртуальными рабочими столами Basis Workplace

Она отвечает за:

- Централизованное управление виртуальными рабочими столами;

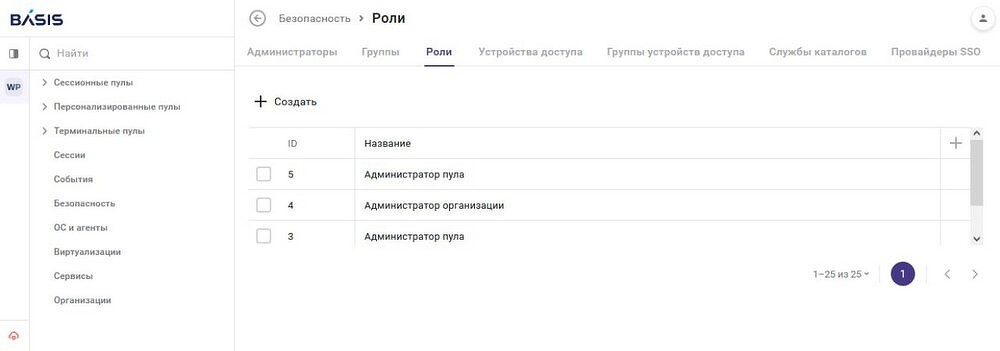

- Гибкое разграничение доступа на основе ролей;

- Мониторинг активности пользователей;

- Безопасное подключение из закрытого контура.

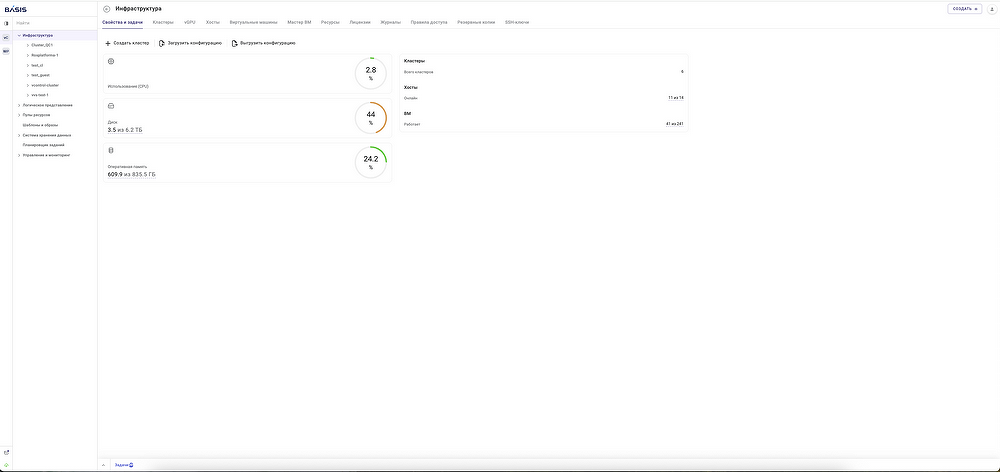

Платформа виртуализации Basis Dynamix Standard

Она отвечает за создание защищенной изолированной среды и строится на следующих компонентах:

- Центр управления виртуальной инфраструктурой, позволяющий администрировать виртуальные машины и сети;

- Модуль безопасности Virtual Security, обеспечивающее аутентификацию и защиту данных;

- Гипервизор vCore, создающий изолированные виртуальные машины для запуска операционных систем.

Как это работает: архитектура безопасности

Архитектура решения основана на создании демилитаризованной зоны (ДМЗ) между закрытым контуром и интернетом. В ДМЗ размещается диспетчер подключений (брокер), который служит контролируемой точкой доступа к виртуальным рабочим столам. Сами виртуальные рабочие столы располагаются в закрытом контуре за пределами ДМЗ, что обеспечивает дополнительный слой безопасности.

Сотрудник из закрытого контура запускает клиентское приложение Basis Workplace, которое устанавливает соединение с диспетчером подключений в ДМЗ. Диспетчер подключений, защищенный межсетевыми экранами, обеспечивает доступ к виртуальным рабочим столам в закрытом контуре. Виртуальные рабочие столы, в свою очередь, имеют контролируемый доступ в интернет через отдельный защищенный канал.

Важная особенность архитектуры — применение различных политик безопасности в зависимости от источника подключения. При подключении из защищенного периметра пользователям разрешается использовать буфер обмена, периферийные устройства и USB-накопители. При подключении из внешней сети (например, из домашнего офиса) эти возможности блокируются для предотвращения утечки данных.

Такая многослойная архитектура создает надежный барьер между критическими системами и внешним миром. Даже если виртуальный рабочий стол будет скомпрометирован, злоумышленники не получат доступа к системам в закрытом контуре, а данные не будут храниться на конечных устройствах пользователей.

Что получают пользователи?

Виртуальные рабочие столы дают сотрудникам широкие возможности для работы в интернете, но в строгих рамках корпоративных политик безопасности.

Контроль доступа к веб-ресурсам осуществляется либо на уровне гостевой операционной системы виртуального рабочего стола, либо на уровне шлюзов доступа или прокси-серверов. Это позволяет организации разрешать сотрудникам посещение только необходимых для работы ресурсов и блокировать все потенциально опасные или нежелательные сайты и сервисы.

В зависимости от своей роли и должностных обязанностей сотрудники получают именно тот набор инструментов и доступов, который им действительно необходим, например:

- Финансовому отделу открывается доступ к порталам налоговой службы и банковским системам;

- Специалисты по закупкам могут работать с порталами госзакупок и сайтами поставщиков;

- ИТ-персонал получает возможность загружать обновления и техническую документацию;

- Руководители могут участвовать в видеоконференциях с внешними партнерами.

При этом все действия выполняются в изолированной виртуальной среде, физически отделенной от критической инфраструктуры. Скачивание файлов, просмотр веб-страниц, любые потенциально рискованные действия не смогут напрямую повлиять на системы в закрытом контуре.

Особенно важно, что пользователи работают с привычными веб-браузерами и другими интернет-приложениями без каких-либо ограничений функциональности. Виртуальный рабочий стол выглядит и ведет себя как обычный компьютер с полным набором программ для работы.

Работа с электронной подписью и USB-устройствами

Предположим, финансисту необходимо подписать платежное поручение в интернет-банке с помощью токена электронной подписи. Задача, тривиальная в обычных условиях, превращается в проблему: компьютер находится в закрытом контуре, а для подписи требуется доступ в интернет.

Решение «Базис» устраняет эту проблему с помощью технологии проброса USB-устройств. Сотрудник подключает токен или смарт-карту к устройству доступа (например, ПК) с установленным клиентом Basis Workplace. Устройство доступа может находиться как в защищенном периметре, так и во внешней сети — в зависимости от этого применяются различные политики безопасности. Basis Workplace автоматически делает подключенное устройство доступным на виртуальном рабочем столе, при этом поддерживаются:

- Токены Рутокен и JaCarta для работы с электронной подписью;

- Смарт-карты ESMART Token ГОСТ для защищенной аутентификации;

- Устройства для работы с КриптоПро и другими системами шифрования.

Теперь сотрудники могут полноценно работать с системами, требующими строгой аутентификации — будь то государственные порталы, системы отчетности или электронный документооборот — прямо из безопасной среды виртуального рабочего стола.

Бесшовный доступ к локальным ресурсам

Сотрудник хранит важные документы на своей рабочей станции в закрытом контуре. К этой же станции подключены принтеры и другие периферийные устройства. Как использовать эти локальные ресурсы при работе в виртуальном рабочем столе? Без специального решения пришлось бы копировать файлы через промежуточные носители или дублировать настройки — неудобно и рискованно с точки зрения безопасности.

Basis Workplace предлагает два способа решения этой проблемы:

Проброс ресурсов через устройство доступа. Периферийные устройства (принтеры, сканеры, USB-накопители) подключаются к устройству доступа, на котором запущен клиент Basis Workplace, а доступ к ним пробрасывается в виртуальный рабочий стол.

Подключение к физическому ПК через агент. Через устройство доступа можно подключаться к физическому компьютеру в офисе, на котором установлен агент Basis Workplace. Это обеспечивает доступ к файлам, приложениям и ресурсам офисного компьютера из любого места.

Кроссплатформенность

Решение «Базис» поддерживает разнообразные операционные системы — как на стороне клиентских устройств (Windows, Альт, Astra Linux, РЕД ОС), так и на виртуальных рабочих столах. Это позволяет внедрить его в любую существующую ИТ-инфраструктуру предприятия без необходимости глобальных изменений.

Преимущества для службы информационной безопасности

Предлагаемое «Базисом» решение не только облегчает работу конечных пользователей, но и предоставляет существенные преимущества для специалистов по информационной безопасности.

Прежде всего, архитектура с виртуальными рабочими столами создает эффективный барьер между закрытым контуром и интернетом. Даже если устройство доступа будет скомпрометировано, злоумышленники не получат доступа к критическим системам в закрытом контуре. Это принципиально другой уровень защиты по сравнению с традиционными решениями на основе межсетевых экранов и прокси-серверов.

Особое внимание уделено аудиту и мониторингу. Система ведет подробные журналы действий пользователей, что позволяет отслеживать, кто, когда и к каким ресурсам получал доступ. Эта информация бесценна при расследовании инцидентов и формировании отчетов для регуляторов. В случае обнаружения подозрительной активности специалисты ИБ могут оперативно реагировать, вплоть до немедленного прекращения сессии пользователя.

Важный момент — Basis Workplace и Basis Dynamix Standard полностью соответствуют требованиям российского законодательства о защите КИИ. Решение «Базиса» обеспечивает надежную защиту от несанкционированного доступа к значимым объектам, изоляцию сегментов информационной инфраструктуры и контроль действий всех участников. Это значительно упрощает процесс прохождения регуляторных проверок и снижает риски санкций за несоблюдение требований законодательства.

Как происходит внедрение

В «Базисе» разработана прозрачная и эффективная методология внедрения платформы виртуализации, учитывающая специфику объектов КИИ и возможные индивидуальные требования заказчиков.

Процесс начинается с тщательного анализа потребностей. Эксперты изучают существующую инфраструктуру заказчика, проводят интервью с ключевыми сотрудниками и определяют сценарии использования системы. На основе этого анализа формируется детальный список требований к решению, учитывающий как технические аспекты, так и особенности бизнес-процессов предприятия.

На этапе проектирования архитектуры интегратор разрабатывает схему решения с учетом всех выявленных особенностей и ограничений инфраструктуры заказчика. Здесь компания готова рассмотреть и нестандартные требования. Например, можно интегрировать решение с устаревшими, но критически важными системами мониторинга, использующими проприетарные протоколы — такие задачи нередко возникают на промышленных предприятиях. В таких случаях инженеры разрабатывают специальные «коннекторы», которые позволяют включить эти системы в общий контур безопасности без необходимости их модернизации.

После утверждения архитектуры вендор разворачивает тестовый стенд — демонстрационную среду, на которой заказчик может оценить работу решения «Базиса» в приближенных к реальным условиях. Это позволяет на ранней стадии выявить возможные проблемы и скорректировать подход к внедрению.

Для ускорения процесса внедрения специалисты «Базиса» максимально автоматизировали все рутинные операции. От заказчика требуется лишь корректно заполнить «техландшафт» — документ с описанием целевой инфраструктуры. На его основе формируется конфигурация системы, подготавливаются серверы, настраиваются операционные системы и проверяется готовность инфраструктуры.

Этап настройки и интеграции включает адаптацию решения к существующей инфраструктуре, настройку компонентов системы и их интеграцию с действующими информационными системами предприятия. Особое внимание уделено минимизации влияния на текущие бизнес-процессы — внедрение происходит поэтапно и не нарушает работу критически важных служб.

Перед запуском в эксплуатацию проводится комплексное тестирование и аудит безопасности всех компонентов решения. Вендор проверяет функциональность, а интегратор — соответствие требованиям регуляторов. При необходимости выполняется дополнительная настройка средств защиты.

После завершения тестирования проводится демонстрация работающего решения руководству и ключевым специалистам заказчика. «Базис» собирает обратную связь и при необходимости вносит финальные корректировки.

Заключительный этап — запуск решения в промышленную эксплуатацию. В зависимости от требований заказчика вендор может как обеспечить полную передачу компетенций внутренней ИТ-службе, так и взять на себя сопровождение системы в режиме 24/7.

Универсальное решение для всех объектов КИИ

Хотя в статье рассмотрен пример аэропорта, платформа виртуализации «Базис» прекрасно подходит для любых объектов критической информационной инфраструктуры:

- Энергетика — электростанции, подстанции, диспетчерские центры;

- Транспорт — железнодорожные узлы, морские порты, системы управления транспортом;

- Финансы — банки, процессинговые центры, биржевые системы

- Промышленность — оборонные предприятия, химические производства, металлургия;

- Здравоохранение — больницы, диагностические центры, системы медицинских данных.

Везде, где требуется сочетание высокой безопасности с доступом к внешним ресурсам, решение вендора доказывает свою эффективность.

Например, банк ВТБ еще в прошлом году мигрировал с платформы Citrix на Basis Workplace, переведя на новое решение большую часть своих сотрудников. Аналогичные проекты по замещению зарубежных VDI-решений реализованы и в других крупных российских организациях, в том числе на объектах КИИ.

Заключение: безопасность без изоляции

Размещение критических систем в закрытом контуре не должно означать цифровую изоляцию. Решение на базе Basis Workplace и Basis Dynamix Standard позволяет выстроить надежный защищенный мост между закрытым контуром и интернетом, сохраняя высокий уровень безопасности.

Вендор понимает специфику работы объектов КИИ и готов помочь найти оптимальный баланс между защищенностью и функциональностью вашей ИТ-инфраструктуры. Потому что настоящая безопасность — это не изоляция от цифрового мира, а умное управление рисками.

■ Рекламаerid:2W5zFFwRGXzРекламодатель: ООО «БАЗИС»ИНН/ОГРН: ИНН 7731316059 / ОГРН 1167746462135Сайт: www.basistech.ru

Поделиться

Поделиться