Производитель F-35, Boeing и другие крупнейшие военные подрядчики США заражены трояном-инфостилером

Исследование Hudson Rock показывает, что десятки сотрудников крупнейших военных подрядчиков, включая Lockheed Martin, Boeing и Honeywell, а также военнослужащие армии и флота США оказались заражены инфостилером. Всему виной личные слабости сотрудников, которые раскрыли конфиденциальные ИТ-системы для хакеров и другие данные, включая учетные данные, сессии VPN-сервисов, доступы к электронным почтам.

Главные причины утечки данных

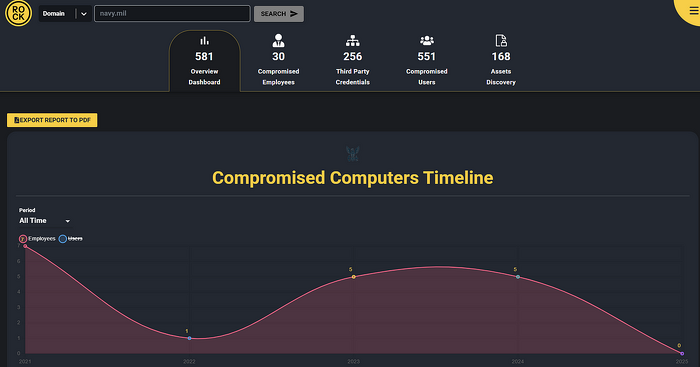

Исследование Hudson Rock показывает, что десятки сотрудников крупнейших военных подрядчиков, включая Lockheed Martin, Boeing и Honeywell, а также военнослужащие армии и флота США оказались заражены инфостилером, это следует из отчета на сайте аналитической компании Hudson Rock.

В течение многих лет армия США и ее оборонные подрядчики считались золотым стандартом безопасности - имея многомиллиардные бюджеты, секретные разведывательные сети и самые современные западные ИТ-инструменты в сфере кибербезопасности. Однако глобальные данные о троянах раскрывают реальность.

Сотрудники крупных оборонных подрядчиков, включая Lockheed Martin, Boeing и Honeywell, были заражены троянами из группы инфостилеров. У военнослужащих армии и флота США были украдены учетные данные, что раскрыло доступ к VPN, ИТ-системам электронной почты и секретным порталам закупок. Даже в Федеральном бюро расследований (ФБР) и Счетной палате США (GAO) есть активные случаи заражения, подвергающие риску сотрудников следственных органов и служб кибербезопасности.

Инфостилер - это приложение, которое хакеры устанавливают на любые доступные компьютеры для кражи любой полезной информации. Целью инфостилера в первую очередь являются пароли к учетным записям, данные криптокошельков, данные кредитных карт, а также cookie из браузера. Информация позволяют украсть у пользователя текущую сессию в ИТ-сервисе. То есть если пользователь-жертва вошла в браузере в рабочие аккаунты, то, скопировав cookie на другой компьютер, хакер в может получить к ним доступ, даже не зная учетных данных пользователя-жертвы.

По данным Hudson Rock, каждый из этих инфицированных сотрудников - реальный человек: это может быть инженер, работающий над военными ИТ-системами искусственного интеллекта (ИИ), специалист по закупкам, управляющий секретными контрактами, военный аналитик, имеющий доступ к критически важным разведданным. В какой-то момент эти сотрудники загрузили трояны на устройство, которое они использовали для работы. В результате чего были раскрыты не только их учетные данные, но и потенциально весь их цифровой след: история просмотров, данные автозаполнения, внутренние документы и сеансовые файлы cookie (это текстовые файлы, содержащие небольшие фрагменты данных) для конфиденциальных приложений.

Сложности в защите ИТ-систем

Вредоносные приложения, скрытно ворующие с компьютера пароли, финансовую и другую полезную информацию, существуют больше двадцати лет, а само слово инфостилер вошло в обиход в начале прошлого десятилетия. Но эти относительно простые виды вирусов стали все чаще появляться в непривычной роли - с них начинались многие крупные взломы и кибератаки последних лет.

Главная сложность в борьбе с инфостилерами в том, что их невозможно победить, работая лишь с ИТ-инфраструктурой и в периметре компании. Нужно учитывать нерабочую активность и личные устройства сотрудников.

По данным Hudson Rock, за последние несколько лет более 30 млн компьютеров были заражены инфостилерами. Из них около 20% содержали корпоративные учетные записи, в том числе от компаний, работающих с национальной безопасностью Соединенных Штатов.

Национальная безопасность США под угрозой

Данные Hudson Rock показывают, что высокопоставленные сотрудники Lockheed Martin, Boeing и Honeywell были заражены инфостилерами. Это потенциально может раскрыть секретные проекты, внутренние коммуникации и конфиденциальные чертежи. Эти компании разрабатывают западную военную технику - от истребителей F-35 до атомных подводных лодок.

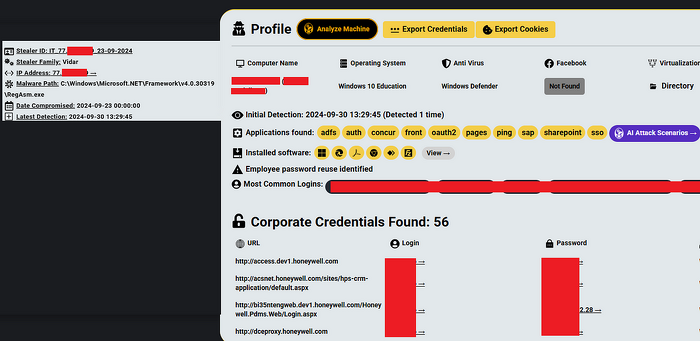

Ниже приведен реальный пример сотрудника Honeywell, который заразился в сентябре 2024 г. По данным LinkedIn, он проработал в компании инженером-разработчиком 30 лет, накопив за это время десятки корпоративных данных. Этот зараженный сотрудник, один из сотен пострадавших сотрудников Honeywell, имеет 56 корпоративных учетных данных для ИТ-инфраструктуры Honeywell, а также 45 дополнительных сторонних учетных данных.

С 2024 г. у 398 сотрудников Honeywell были заражены инфостилерами, что привело к утечке доступа к порталам аутентификации и ИТ-инструментам разработки. Было украдено 56 корпоративных учетных записей, включая доступ к внутренним ИТ-системам SAP, Bitbucket, SharePoint. Кроме того, утекли логины к сторонним ИТ-сервисам: Microsoft, Cisco и SAP. Под угрозой оказалась не только сама Honeywell, но и партнеры компании, Anduril, SpaceX и Palantir, поскольку через цепочку поставок можно проникнуть в их ИТ-инфраструктуру.

Эксперты по информационной безопасности (ИБ) Hudson Rock признают, что инфостилеры уже не просто ИТ-инструмент хакеров, а угроза национальной безопасности США. Даже компании и организации, соблюдающие строгие стандарты киберзащиты, становятся жертвами из-за уязвимости своих подрядчиков и партнеров. Эксперты делают вывод, что вопрос заключается не в том, можно ли предотвратить утечки, а в том, как быстро их можно обнаружить и нейтрализовать.

Поделиться

Поделиться