Как оценить эффективность инвестиций в ИБ

На фоне роста числа и сложности кибератак, компании вынуждены серьезно инвестировать в построение систем информационной безопасности. А это не только технические средства, но и целый ряд организационных мер, таких как регулярные аудиты, тестирование инфраструктуры, обучение сотрудников. При этом бизнесу очень важно четко понимать эффективность принимаемых мер. Опытом создания безопасной инфраструктуры поделились участники организованной CNews Conferences конференции «Информационная безопасность 2024».

Как бороться с кибератаками

«Количество кибератак в мире растет. В России количество атак растет еще большими темпами», — начал свое выступление Владимир Клявин, коммерческий директор Positive Technologies. Только за 9 мес. 2023 года число расследований киберинцидентов, проведенных компанией, выросло на 76%. Почти половина успешных кибератак приводит к нарушению основной деятельности организации, в 40% случаев — к утечке конфиденциальной информации.

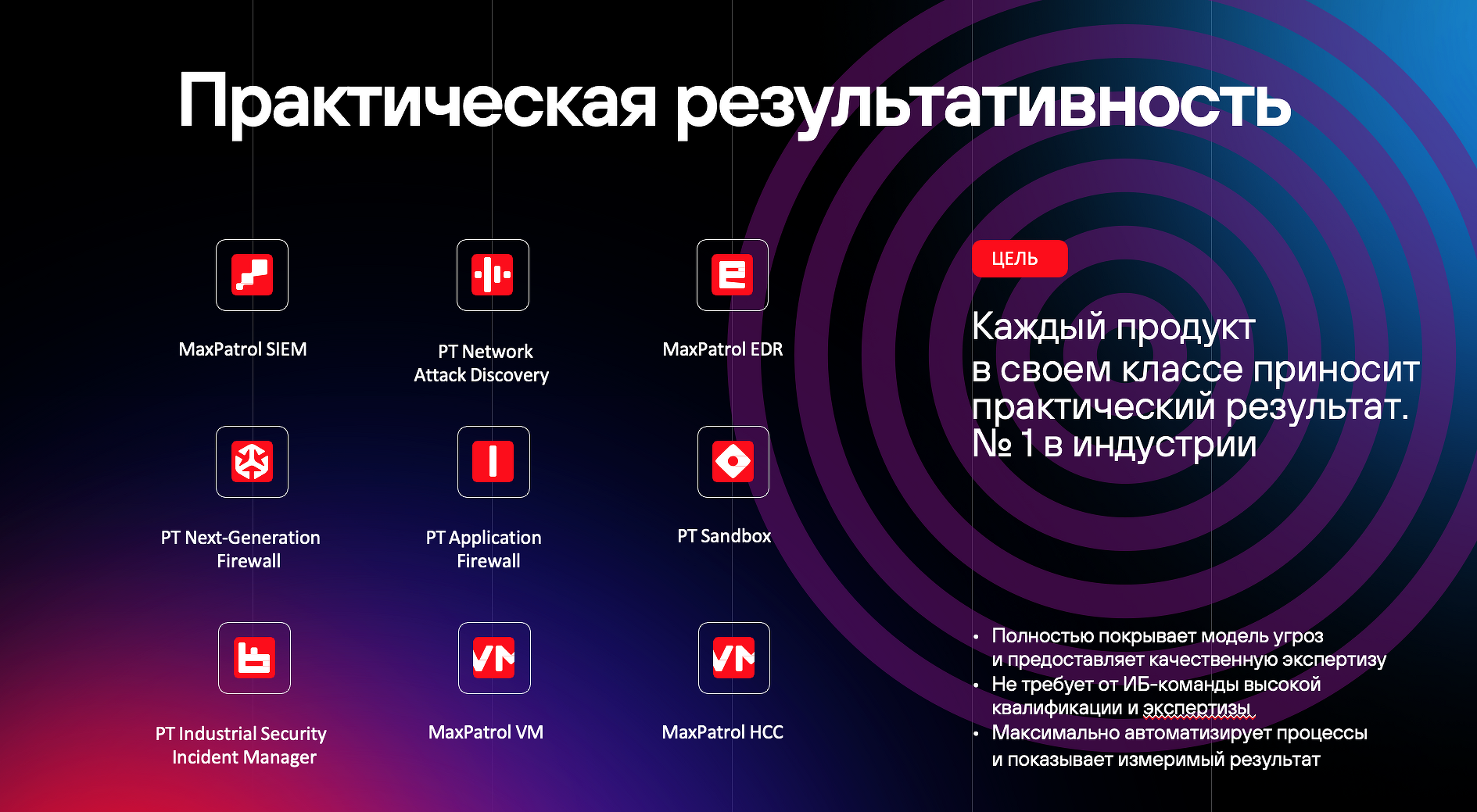

У Positive Technologies есть решения для противодействия всем типам угроз. Многие из них доступны как сервис. Владимир Клявин подробно рассказал про PT NGFW — российский аналог западных продуктов PaloAlto, CheckPoint, Fortinet, созданный инженерами для инженеров. Его главные преимущества — стабильность и высокая скорость работы, утверждает он. PT NGFW представляет собой линейку из семи моделей.

Решения по обеспечению информационной безопасности

Эксперт отметил, что Positive Technologies постоянно инвестирует в поддержку имеющихся и создание новых продуктов. Например, в 2023 г. на эти цели было потрачено около 5 млрд руб. «У подавляющего числа вендоров в России годовой оборот меньше, чем наши инвестиции в разработку. И это дает нам основания с оптимизмом смотреть в будущее», — говорит Владимир Клявин.

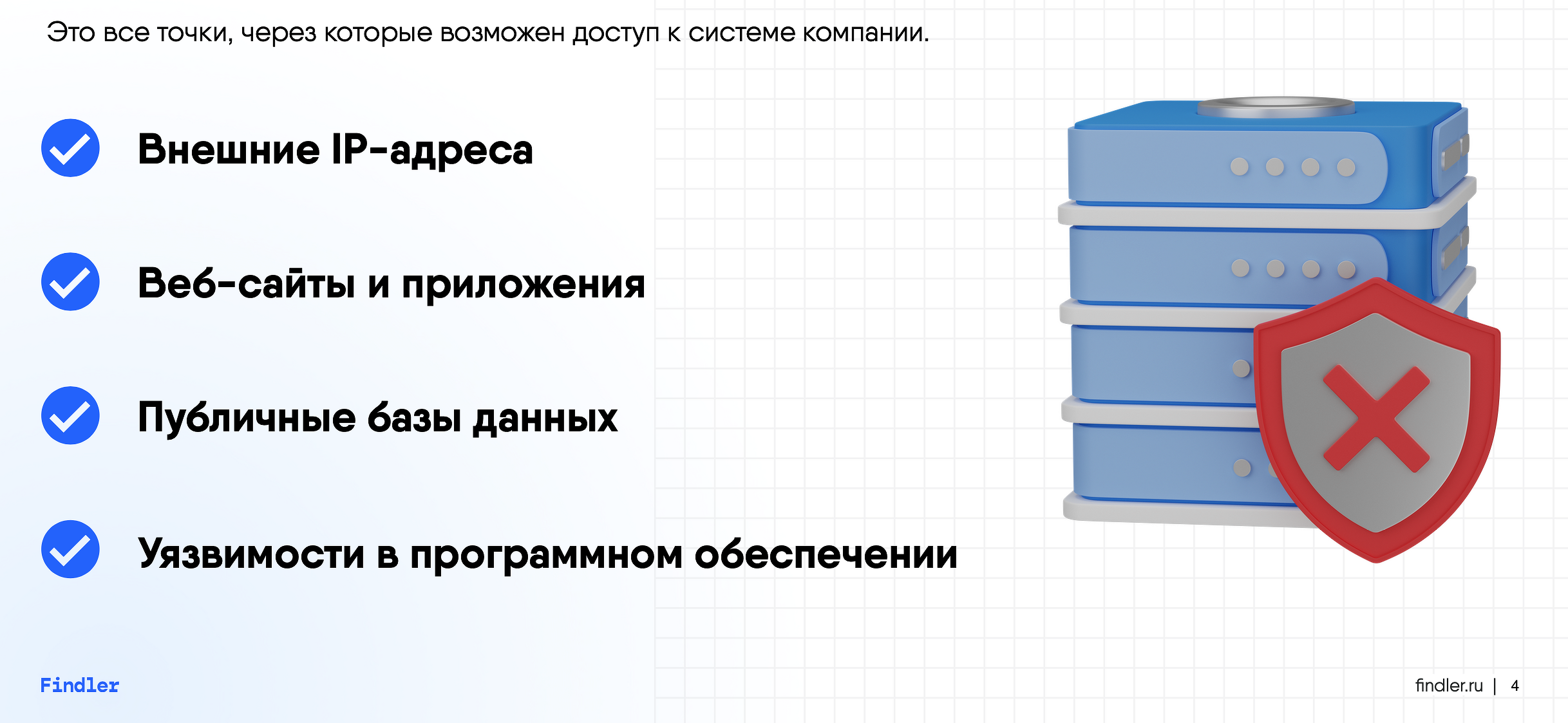

Алексей Томилов, CTO компании Findler, согласен, что главными киберугрозами сегодня являются шифрование инфраструктуры и кража персональных данных. Они влекут за собой финансовые и репутационные потери. Он рассказал, как происходит кибератака. На первом этапе хакеры проводят киберразведку — собирают информацию о возможных уязвимостях компании, изучают вероятную поверхность атаки — все точки, через которые можно проникнуть в ИТ-инфраструктуру. А таких точек множество — это внешние IP-адреса, веб-сайты и приложения, публичные базы данных, уязвимости в программном обеспечении.

Поверхность атаки

Алексей Томилов подробно описал все плюсы и минусы атак на периметр компании, ее подрядчиков и сотрудников для хакеров. Чтобы минимизировать риски, он рекомендовал регулярно проводить аудиты безопасности, организовать обучение сотрудников основам информационной безопасности и принимать меры по контролю и мониторингу ситуации.

Брешь в ИБ — это человеческий фактор

Продолжил тему необходимости обучения сотрудников основам ИБ Андрей Нуйкин, начальник отдела обеспечения безопасности информационных систем блока вице-президента по ИТ компании «Евраз». Ведь именно они часто являются самым слабым звеном в тщательно выстроенной системе защиты. Один из самых распространенных инструментов в руках киберпреступников — фишинг. Сотрудники знают об этом, однако вновь и вновь попадаются на удочку.

В «Евраз» существует программа повышения осведомленности пользователей по ИБ. В ее состав входят как обучающие курсы, так и практические занятия. Каждый месяц служба ИБ рассылает сотрудникам «Вестник ИБ». На корпоративном портале регулярно выходят новости по этой теме. Разработаны обучающие курсы, созданы видеоролики для корпоративного ТВ.

Результаты учебной фишинговой рассылки

Кроме того, служба ИБ периодически устраивает учебные фишинговые рассылки. «Если кто-то из сотрудников попадается, на экране его компьютера появляется надпись «Поздравляю, ты балбес!», — рассказывает Андрей Нуйкин.

«Сотрудники не хотят учиться – им и без того есть чем заняться. Более того, без повторения полученные знания улетучиваются быстрее, чем вы отбиваетесь от фишинга», — продолжил темы обучения сотрудников основам ИБ Кирилл Назаров, архитектор информационной безопасности компании «Передовые платежные решения». Как правило, для повторения и закрепления ИБ-навыков используются постеры, скринсейверы и рассылки. Однако эти инструменты плохо работают. Что делать?

В компании «Передовые платежные решения» каждому сотруднику назначают курс по ИБ, напоминают, что его необходимо пройти, а если он не сделал это в положенные сроки — блокируют доступ ко всем приложениям, кроме обучающего курса. Проверка знаний происходит каждый месяц. Самое сложно — придумать интересную тему и сценарий. Также в компании регулярно проводятся учебные фишинговые рассылки. Недавно на корпоративном портале заработал «Гусь Петр» — чат-бот, который в режиме онлайн напоминает пользователям об ИБ-рисках и советует, как их избежать.

Как выстроить систему информационной безопасности

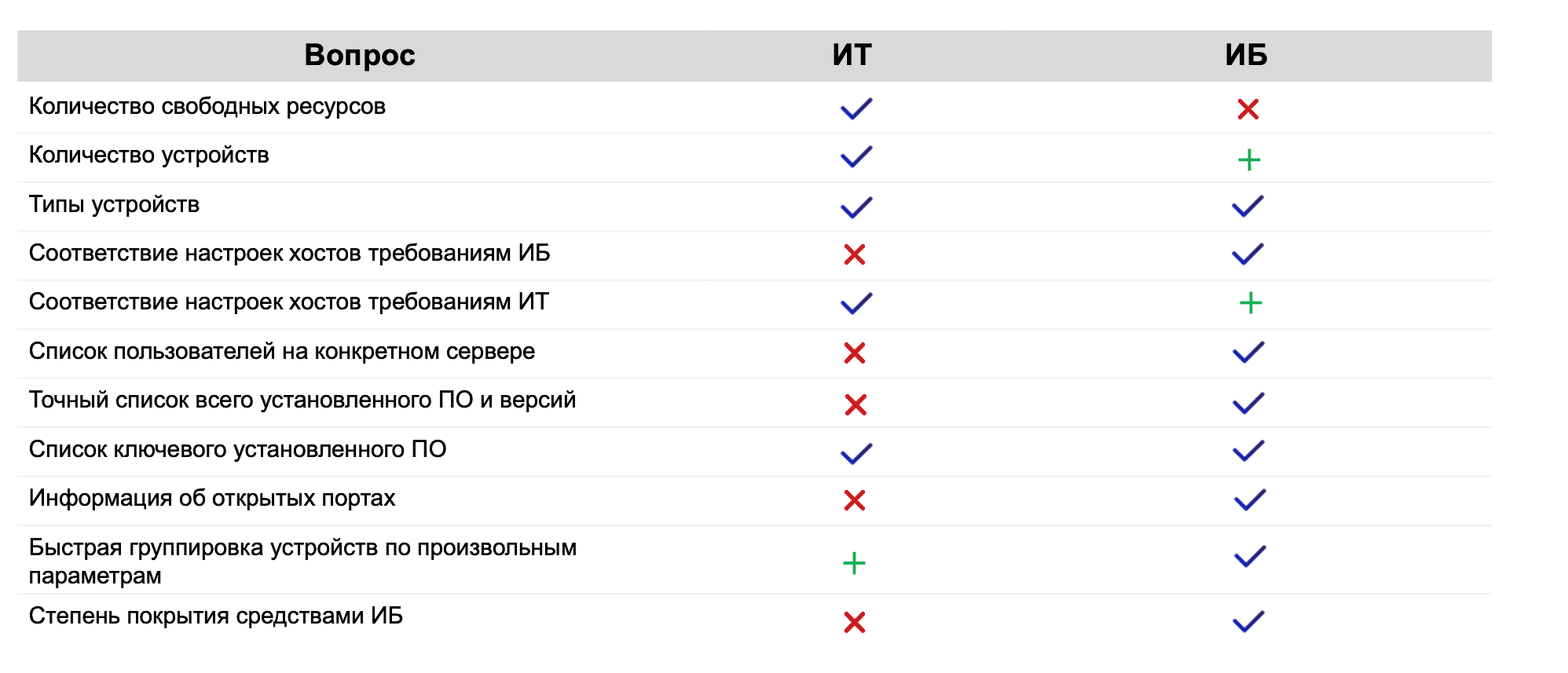

Прежде чем начать выстраивать систему информационной безопасности, надо понять, что именно придется защищать. По словам Георгия Старостина, директора по ИБ «Согаз», придется ответить на вопросы, сколько хостов и устройств находится в сети, какие пользователи имеют к ней доступ, все ли параметры системы соответствуют политикам ИБ, какое реальное покрытие серверов и конечных устройств средствами ИБ, не установлено ли на серверах и устройствах пользователей неразрешенное ПО.

Различие ИТ и ИБ инвентаризации конечных устройств

Он рассказал, чем ИТ-инвентаризация отличается от ИБ-инвентаризации и поделился опытом проведения последней в «Согаз». В ближайших планах добавить корреляцию с системой виртуализации и Docker/Kubernetes, разработать единые дашборды.

Кирилл Мякишев, директор по ИБ Ozon, напомнил, что точкой входа в ИТ-инфраструктуру часто становится VPN. Сначала происходит компрометация доменного компьютера сотрудника, затем хакеры получают доступ через VPN к сети, после этого — доступ по сети к домену AD, а затем им становится доступно горизонтальное перемещение.

В Ozon испробовали множество способов решать эту проблемы. В результате самым эффективным оказался подход, когда пользователю предоставляется доступ к конкретному приложению через IAP вместо доступа к сети через VPN. IAP не дает доступа к сети компании и ресурсам приложения до аутентификации и авторизации, позволяет реализовать гибкие политики доступа на основе контекста каждого запроса пользователя, поддерживает логирование на уровне приложения, HTTP, GRPC, TCP over HTTP, его легче масштабировать.

«Обеспечить непрерывный мониторинг ИБ, сократить время реагирования на инциденты, централизовать ИБ-процессы и прописать для них четкие SLA можно только с использованием SOC», — говорит Андрей Шлегель, директор по ИБ Hoff Tech. Существует три модели его использования: in-house, аутсорсинговая и гибридная. В Hoff Tech выбрали гибридную модель. Андрей Шлегель рассказал, по каким критериям его компания искала провайдера услуг. «В первую очередь, мы оценивали опыт и экспертизу провайдера, а также уровень SLA», — вспоминает он.

Эффективность SOC можно оценить по нескольким показателям. Во-первых, способность четко разделять инцидент и подозрение на инцидент, то есть не засыпать пользователя сообщениями, которые потом не подтверждаются. Во-вторых, количество зарегистрированных событий безопасности. В-третьих, доступность системы мониторинга, время реакции на потенциальный инцидент, а также анализа и информирования о нем, время реагирования на запросы. Также надо учитывать качество аналитики зарегистрированных событий, взаимодействия с SOC и время, которое заказчик тратит на реагирование.

Владислав Иванов, руководитель отдела ИТ безопасности Health&Nutrition, для оценки эффективности ИБ использует такие количественные метрики, как ROI не менее 1, реализация технологий и процессов ИБ, обеспечивающих выполнение KPI бизнеса, соответствие сервисов ИБ заявленному SLA и удовлетворенность внутреннего клиента. Он рассказал, как в его компании рассчитываются эти показатели.

В 2025 г. основное внимание планируется уделить безопасности разрабатываемого и используемого ПО, профилированию и контролю доступа устройств в корпоративную сеть, повышению зрелости управления уязвимостями, управлению рисками партнеров, эффективности патчинга, контролю зависимостей, используемых в разработке, инвентаризации корпоративных и BYOD устройств.

ИИ вам в помощь

Главным трендом на современном ИТ-рынке является искусственный интеллект. К моменту его расцвета были решены задачи автоматизации и ускорения создания ПО, повторяемости и воспроизводимости кода, стабильности сборки, развертываемости на любом окружении. Однако появились новые проблемы. «Новые инструменты небезопасны by design, требуется уметь их готовить, при этом все сканируется автоматически, а значит, происходит множество срабатываний, которые необходимо проверять», — говорит Алексей Федулаев, руководитель направления Cloud Native Security компании МТС Web Services.

Главная задача ИИ в сфере информационной безопасности — выполнение рутинных задач. Например, он помогает с триажем уязвимостей, проверкой их возможной эксплуатации. Также ИИ может быть полезен при динамическом анализе (DAST), генерации сложных пэйлоадов для Fuzzing, анализе логов, веб-контента и поиске аномалий в них, поиске уязвимостей в бизнес-логике, сценариев и кейсов для QA, генерации исправлений для уже обнаруженных дефектов, верификации исправленных дефектов. При этом уже зафиксированы случаи кибератак на ИИ. А значит, ИИ-модели тоже нужно защищать — именно поэтому появилось такте направление, как MLSecOps.

Безопасность на уровне разработки

Станислав Чегодаев, ИТ-директор Boxberry, затронул в своем выступлении актуальную тему безопасной разработки с использованием Open Source инструментов DevSecOps. В состав автоматизированного конвейера CI/CD должны входить точки контроля: статический анализ кода (SAST), управление «секретами» (secret finding), анализ совместимости внешних библиотек кода (SCA/OSA), функциональное тестирование на ИБ-уязвимости (DAST), интерактивное тестирование с использованием комбинированного подхода для глубокой диагностики кода (IAST) и сканирование образов контейнеров (container security).

Станислав Чегодаев подробно рассказал, как в его компании внедрялся DevSecOps. Внедрение инструментов уже на стадии пилотного проекта позволило снизить уровень угроз на этапе разработки ПО более чем на 10% до завершения этапа пилотного тестирования (по статическим способам контроля). При этом негативный эффект на целевые процессы разработки прикладного ПО практически отсутствует.

Поделиться

Поделиться