Станислав Логинов, Тюменская область: Мы ждем от отечественных ИБ-решений продвинутых технологий, в том числе с применением ИИ, которые компенсируют нехватку ИБ-специалистов

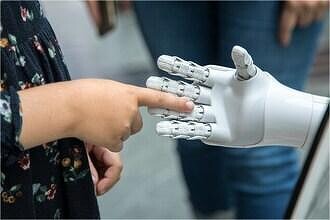

Тренд на диджитализацию не мог не затронуть работу органов власти. Вместе с этим, чрезвычайно важным стало обеспечение информационной безопасности. Основной вызов — отсутствие рабочих рук для борьбы с кибернападениями и для внедрения импортозамещающих технологий на фоне кратно возросших киберугроз. Как решается эта проблема в российских регионах, в интервью CNews рассказал Станислав Логинов, директор департамента информатизации Тюменской области.

CNews: Какие основные задачи стоят перед департаментом информатизации Тюменской области? Насколько успешно они решаются?

Станислав Логинов: Ключевые задачи департамента связаны, прежде всего, с созданием комфортной и безопасной цифровой среды для жителей региона, повышением эффективности взаимодействия с органами власти за счет внедрения современных информационных технологий.

Мы ориентируемся на постоянное развитие, сохранение доступности и высоких стандартов цифровых сервисов, ставших уже привычными и обеспечивающих повседневную жизнь людей, таких как госуслуги, «Умный город, телемедицина, «Электронная школа» и других социальных услуг. По оценке жителей региона, удовлетворенность качеством предоставления услуг в электронном виде составляет 4,2 балла из 5 возможных.

Фундаментом для реализации цифровых проектов, конечно, являются информационная и телекоммуникационная инфраструктура, высокий уровень доступности и качества услуг связи. Технологии приходят в малочисленные и труднодоступные населенные пункты. С 2021 года мы участвуем в реализации федерального проекта «Устранение цифрового неравенства». На сегодняшний день базовые станции стандарта LTE (4G) введены в эксплуатацию в 65 населенных пунктах региона с численностью жителей от 100 до 500 человек. До конца года доступ к высокоскоростному мобильному интернету получат жители еще 14 сел. Таким образом, более 19 тыс. жителей региона будут обеспечены связью четвертого поколения и высокоскоростным мобильным интернетом. Всего до конца 2030 года современной сотовой связью с устойчивым сигналом и высокоскоростным мобильным интернетом будут обеспечены 498 населенных пунктов Тюменской области.

Если говорить об оценке успешности реализуемых задач, то можно посмотреть на такое комплексное понятие, как цифровая зрелость ключевых отраслей экономики и социальной сферы, государственного управления. Это показатель, который характеризует уровень использования отечественных информационно-технологических решений в регионе. Тюменская область показывает хорошие темпы достижения цифровой зрелости: по итогам 3 квартала 2023 года значение показателя составило 85,8% при плане на 2023 год 76%.

CNews: Что, на ваш взгляд, является драйвером развития цифровизации в государственных органах и что, наоборот, тормозит этот процесс?

Станислав Логинов: Во многих частях нашей необъятной страны перед региональными и муниципальными ИТ-подразделениями стоят, в общем-то, схожие задачи: организация предоставления высококачественного доступа к сети интернет для населения и организаций (это особенно актуально для отдаленных районов), развитие цифровых сервисов для граждан и бизнеса, цифровизация процессов государственного и муниципального управления, а также импортозамещение.

Драйвером развития цифровизации, на мой взгляд, является стремление к повышению удовлетворенности граждан и представителей бизнеса уровнем государственных и муниципальных услуг. По сути, речь идет о росте эффективности и скорости работы множества юридических лиц, а также о повышении доверия населения и бизнеса к органам государственной власти. Тренд на диджитализацию, заданный уже достаточно давно и усиленный пандемийными эффектами, не мог не затронуть работу органов власти. Бизнес и граждане ожидают получения широкого спектра государственных и муниципальных услуг в цифровом виде, по аналогии с сервисами, предоставляемыми коммерческими компаниями: службами доставки, интернет-магазинами, банками.

С другой стороны, тормозят процесс цифровизации привычки и стереотипы. Процесс цифровой трансформации — это путь серьезных изменений. Так, например, могут быть несовместимые между собой, но уже давно эксплуатируемые программные решения, к которым привыкли, а поэтому их замещение встречает определенное сопротивление на местах. Есть и иные сложности, такие как дефицит кадров в ИТ и ИБ направлениях — этот вопрос актуален как для всего рынка, так и для госсектора.

Дополнительными, но осознанными ограничениями можно назвать требования по импортозамещению: отечественные решения во многих классах продуктов уже превосходят импортные аналоги по качеству и удобству настройки и использования, но есть направления, в которых цифровизация усложняется из-за трудоемкости миграции с западных решений на отечественные — прежде всего, в части ОС, СУБД, а также специализированного, глубоко кастомизированного или разработанного на заказ ПО.

CNews: Какие сложности возникают при решении задач по обеспечению защиты информации в госсекторе? Какие основные вызовы приходится сейчас преодолевать?

Станислав Логинов: Задачи информатизации и цифровизации в госсекторе неразрывно связаны с обеспечением кибербезопасности. Если еще 10 лет назад финансирование ИБ обеспечивалось, к сожалению, по остаточному принципу (у ИТ и ИБ зачастую был общий бюджет), то сейчас проблематика защиты информации не только формулируется нормативными документами, но и стала осознанной необходимостью. У руководителей учреждений сформировалось понимание задач, которые должны решаться выделенными сотрудниками или подразделениями по кибербезопасности, а также пришло осознание важности этого направления. Не последнюю роль сыграло широкое освещение громких киберинцидентов в СМИ в последнее время, а сообщения об утечках данных, DDoS-атаках, дефейсах сайтов активно обсуждаются и в кулуарах власти, и среди населения.

Таким образом, был преодолен главный вызов — восприятие кибербезопасности и понимание важности защиты информации явно улучшилось и среди граждан, и среди чиновников различного уровня. Однако, с ростом геополитической напряженности возросло и количество киберугроз, многие из которых реализовываются хактивистами. Нацелены они, в том числе, на органы государственной власти для достижения максимального дестабилизирующего эффекта в российском обществе.

Рост атак на ресурсы государственных органов наложился на уход западных вендоров и, соответственно, на ускорившиеся процессы импортозамещения. И отражение кибератак, и внедрение импортонезависимых решений потребовали выделения дополнительных человеческих ресурсов. Проблема недостатка квалифицированных кадров в кибербезопасности была актуальной еще задолго до этого. Этот дефицит особенно характерен для государственного управления ввиду не всегда привлекательных условий. Таким образом, основным вызовом сейчас можно назвать отсутствие рабочих рук для борьбы с кибернападениями и для внедрения импортозамещающих технологий на фоне кратно возросших киберугроз. Самые актуальные проблемы и вопросы, лучшие практики традиционно обсуждаем на нашем цифровом форуме «Инфотех» в рамках направления «ИБ без границ» в Тюмени.

CNews: Как вы оцениваете изменения в ландшафте киберугроз, которые мы наблюдаем в последнее время?

Станислав Логинов: С момента начала СВО скоординированные группы активистов начали предпринимать попытки кибератак. Сначала это были банальные, но многочисленные DDoS-атаки, которые легко выявить и заблокировать. Затем в ход пошли более продвинутые средства для дефейсов веб-сайтов, кражи данных, блокирования работы информационных инфраструктур в результате действий шифровальщиков или вирусов-вайперов, безвозвратно удаляющих информацию и даже выводящих из строя оборудование.

Госсектор — привлекательная цель для хактивистов ввиду востребованности государственных информационных ресурсов среди широких слоев населения. Например, нетрудно представить, каков будет дестабилизирующий эффект в случае дефейса сайта органа государственной власти с размещением на нем противоправной или провокационной информации. В случае же DDoS-атаки на веб-сервисы электронного правительства, например, на портал госуслуг, систему электронного документооборота, единую систему межведомственного электронного взаимодействия, на региональные навигационно-информационные системы, системы электронного обучения для школ, услуги становятся недоступными и для граждан, и для организаций, и для самих государственных органов, что оказывает негативное воздействие на экономику и социум. Если же кибератака сопряжена с несанкционированным изменением информации, то могут существенно нарушиться процессы государственного и муниципального управления — достаточно представить, какие последствия может иметь, например, подмена информации в системе электронных торгов.

Обобщая сказанное, можно отметить, что кибератаки стали более разрушительными. Злоумышленники все чаще нацелены на широкий общественный резонанс и причинение жертвам максимального ущерба.

CNews: Какие методы кибератак сейчас применяются злоумышленниками? Насколько, на ваш взгляд, вырос интерес к практической кибербезопасности?

Станислав Логинов: За время, прошедшее с момента резкой активизации атакующих, российские организации в основной своей массе усовершенствовали и организационные, и технические меры защиты. Были актуализированы документы по управлению уязвимостями и реагированию на киберинциденты, пересмотрены политики ИБ в части разграничения доступа и управления учетными данными, внедрялись и импортозамещались разнообразные классы СЗИ (SIEM-системы, решения для защиты от утечек данных, системы защиты конечных точек и т.д.).

Атакующие также постепенно меняли свои тактики и техники, адаптируя их под совершенствуемые контрмеры. Скрытность ВПО возросла — активно применяются бесфайловые вредоносы и модульное ВПО, возросло количество кибератак с использованием грамотно составленных фишинговых сообщений, соответствующих актуальной повестке и деятельности атакуемой компании, стали активно использоваться методы автоматизированного подбора учетных данных из утечек, поскольку зачастую пользователи используют одинаковые комбинации логинов и паролей на различных ресурсах. Заметно выросло число кибератак на цепочки поставок и атак через доверительные отношения, в которых сначала осуществляется взлом инфраструктуры организации-контрагента (подрядчика, поставщика, аутсорсера), а затем атакующие перемещаются между инфраструктурами через ранее настроенные удаленные подключения.

Эволюция методов кибератак диктует необходимость непрерывной актуализации знаний ИБ-специалистов и применяемых мер защиты, которые должны эффективно работать в реальных условиях — время «бумажной безопасности» прошло. Такой подход поддерживается и регуляторами. Так, ФСТЭК России в методическом документе «Методика оценки угроз безопасности информации» говорит о важности определения сценариев реализации угроз безопасности информации с учетом активно используемых тактик и техник атакующих.

CNews: Какие инструменты и решения для обеспечения ИБ Вы считаете наиболее актуальными?

Станислав Логинов: Как уже было отмечено, в текущих условиях важна реальная, практическая эффективность решений по ИБ. Поэтому при выборе СЗИ важно оценить наличие функционала, который позволит предотвратить киберинциденты или минимизировать последствия успешных кибератак.

Для решения этой задачи, помимо формирования перечня актуальных киберугроз и моделирования действий нарушителя, следует оценить применимость уже имеющихся СЗИ для выявления, анализа, сдерживания, устранения инцидентов и восстановления после них, а затем выбрать решения, которые закроют бреши в такой инцидентно-центричной модели ИБ. Например, для полноценного анализа киберинцидентов понадобятся и решения для управления активами классов ITAM, CMDB, и системы управления уязвимостями, и решения для управления учетными данными — они позволят не только повысить прозрачность инфраструктуры, но и обогатить, и контекстуализировать данные по инциденту.

Кроме того, решения для обеспечения безопасности конечных точек должны не только выявлять киберугрозы и реагировать на них, но и передавать телеметрию с устройств в SIEM-систему для дополнительного анализа инцидента аналитиками. Сетевые устройства также должны передавать события ИБ в SIEM для корреляции данных на сетевом и хостовом уровнях. При этом в сетевой инфраструктуре не должно оставаться «серых зон», из которых ИБ-релевантные данные никуда не передаются и не анализируются.

Продукты, в которых производится обработка критичной информации, должны либо самостоятельно реализовывать определенные функции безопасности, например, журналирование событий доступа, модификации данных, попыток массовой выгрузки информации, либо наложенное СЗИ должно понимать и контролировать работу решения. В момент, когда инцидент выявлен и подтвержден автоматически или вручную, важно оперативно локализовать угрозу, не допустив горизонтального перемещения атакующих или повышения ими привилегий. Это может быть сетевая изоляция устройства, завершение процесса, остановка службы, блокирование учетной записи, внесение вредоносных IP-адресов в «черный список». Для решения подобных задач на хостовом уровне, как правило, применяются EDR-решения. Однако в общем случае это могут выполнить системы класса IRP/SOAR, предназначенные для автоматизации всех этапов процесса управления киберинцидентами.

От отечественных решений по кибербезопасности эксплуатанты, на мой взгляд, сейчас ожидают бесшовного взаимодействия между ними, простой интеграции в имеющуюся инфраструктуру, а также использования продвинутых технологий, которые помогут компенсировать нехватку ИБ-специалистов, — прежде всего, методов машинного обучения и искусственного интеллекта.

CNews: Недавно в Тюменской области на базе подведомственного учреждения ГКУ ТО «ЦИТТО» завершился проект внедрения системы Security Vision SOAR, предназначенной для централизованного управления средствами и системами защиты информации, автоматизации рутинных процессов и оперативного реагирования на киберинциденты. Чем вы руководствовались при выборе этого решения?

Станислав Логинов: Сразу необходимо отметить, что решения класса SOAR подходят зрелым заказчикам, которые уже пришли к осознанной потребности в подобных системах. Для успешного внедрения и эффективной эксплуатации SOAR-продуктов важно, прежде всего, выстроить зрелый внутренний процесс управления киберинцидентами, своевременно актуализировать этот процесс в соответствии с меняющимся ландшафтом киберугроз, а также четко понимать, какие задачи должны быть автоматизированы. Кроме этого, важно предварительно выработать согласованный подход к степени автоматизации различных действий, которые будут реализованы в SOAR. Например, автоматическое блокирование учетных записей или внесение изменений в конфигурации сетевых устройств зачастую требует дополнительной проработки с профильными ИТ-подразделениями.

При формировании технических требований и выборе программного продукта для автоматизации реагирования на киберинциденты, помимо гибкости в настройке сценариев реагирования, мы руководствовались возможностями «коробочных» интеграций SOAR с различными имеющимися у нас СЗИ, функционалом формирования различных форм отчетности и визуализации состояния ИБ в учреждении, легкостью самостоятельной доработки и создания новых интеграций и сценариев реагирования. Внедренное по результатам конкурсных процедур решение Security Vision SOAR не только является на 100% российской разработкой, но и обладает продвинутым функционалом на уровне лучших импортных аналогов: визуальными интерактивными инструментами для управления инцидентами и сущностями, подходом low-code или no-code при разработке интеграций и плейбуков, использованием методов машинного обучения и нейросетей для выявления аномалий в инфраструктуре.

■ Рекламаerid:2SDnjcYJnFAРекламодатель: ООО «Интеллектуальная безопасность»ИНН/ОГРН: 7719435412/5157746309518Сайт: https://www.securityvision.ru/

Поделиться

Поделиться